Untuk membuat OpenVPN di mikrotik tentu dibutuhkan sebuah ip publik jika ingin menjadikan vpn tersebut seagai remot jaringan online dari jaringan internet, namun jika hanya untuk jaringan lokal ya buat apa membuat vpn?

Nah, VPN ini banyak sekali manfaatnya, tidak perlu saya jelaskan disini ya nanti terlalu panjang artikel nya, jadi saya singkat saja langsung ke topik pembahasan.

Oke, perhatikan langkah langkah berikut ini

A. Langkah Membuat OpenVPN Server

1. Buat sertifikat

Untuk sertifikat pada winbox masuk ke menu system>certificate

Sertifikat yang harus anda buat adalah :

- CA

- Server

- Client

Nah cara membuatnya “System>Certificate” klik tanda + warna biru, lalu ikuti langkah pada gambar dibawah ini ;

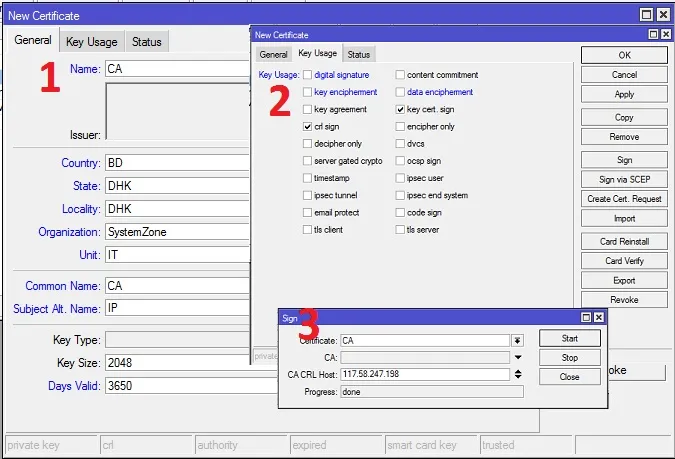

Membuat CA

Nah untuk Kolom Country, state, locality, organization, dan unit bisa dikosongkan saja. kosong saja berlaku untuk semua baik CA Server maupun Client bisa dikosongkan.

Pada gambar diatas, keterangan 1 dan 2 disamakan jika sudah klik “Aply”, lalu klik “Sign” dan ikuti panduan nomor 3. isi ip nya dengan ip public anda, klik “Star” sampai “done” dan pilih “close”.

Pada gambar diatas, keterangan 1 dan 2 disamakan jika sudah klik “Aply”, lalu klik “Sign” dan ikuti panduan nomor 3. isi ip nya dengan ip public anda, klik “Star” sampai “done” dan pilih “close”.

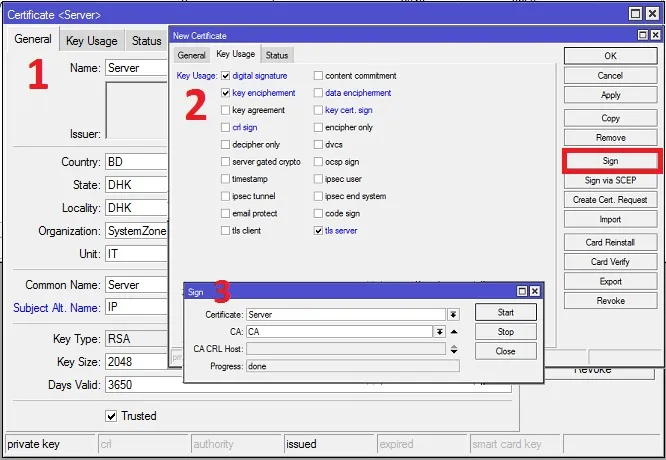

Membuat Server

Pada gambar diatas, ikuti 1 & 2 lalu klik “aply” lalu pilih “sign” samakan dengan gambar, dan pilih “start” jika sudah done pilih “close’.

Pada gambar diatas, ikuti 1 & 2 lalu klik “aply” lalu pilih “sign” samakan dengan gambar, dan pilih “start” jika sudah done pilih “close’.

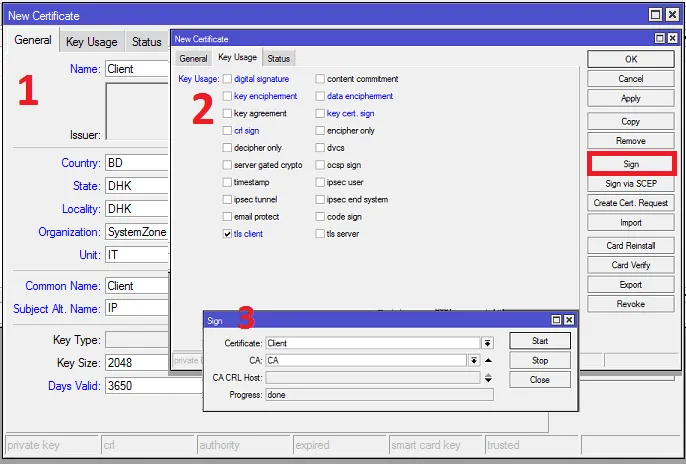

Membuat Client

Pda gambar distas ikuti nomor 1 dan 2 lalu “aply” lalu pilih “sign” lalu ikuti nomor 3 lalu klik “start” sampai done dan pilih “close”.

Pda gambar distas ikuti nomor 1 dan 2 lalu “aply” lalu pilih “sign” lalu ikuti nomor 3 lalu klik “start” sampai done dan pilih “close”.

Selesai membuat sertifikat tinggal kita export dulu.

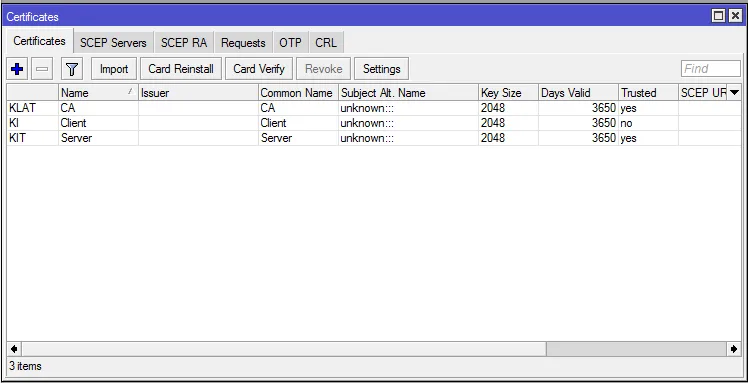

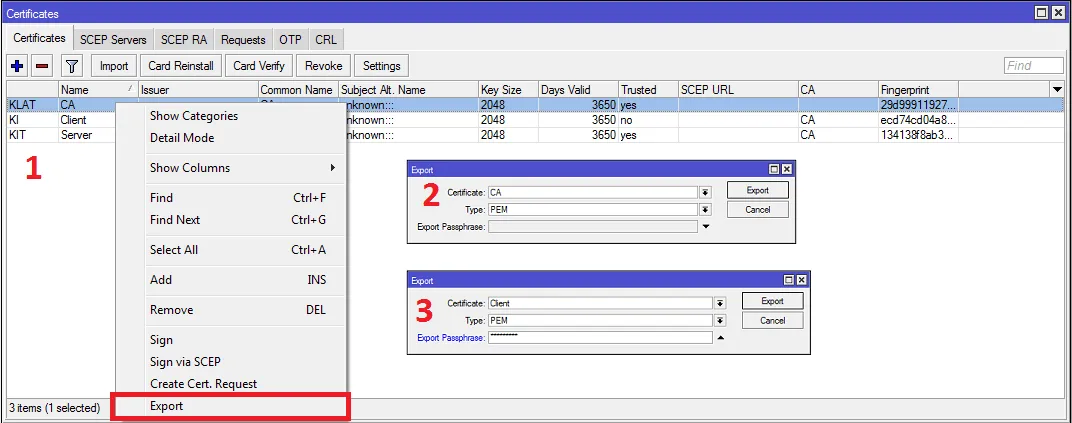

Langkah Export dan Download Certificate

Pastikan pada certificates tampil seperti gambar dibawah ini ;

Jika sudah seperti diatas bisa langsung di export.

Jika sudah seperti diatas bisa langsung di export.

Ikuti pada gambar 1 pilih klik kanan pilih “export” pada kolom certificate pilih CA seperti tampil pada gambar 2 lalu klik “export” jika selesai lalu pilih pada kolom certificate pilih “Client” seperti pada gambar 3, pada kolom “Export Passphrase” isikan password anda bebas isi pasword apa saja ini nanti berguna untuk client OpenVpn, lalu klik “export” dan selesai.

Ikuti pada gambar 1 pilih klik kanan pilih “export” pada kolom certificate pilih CA seperti tampil pada gambar 2 lalu klik “export” jika selesai lalu pilih pada kolom certificate pilih “Client” seperti pada gambar 3, pada kolom “Export Passphrase” isikan password anda bebas isi pasword apa saja ini nanti berguna untuk client OpenVpn, lalu klik “export” dan selesai.

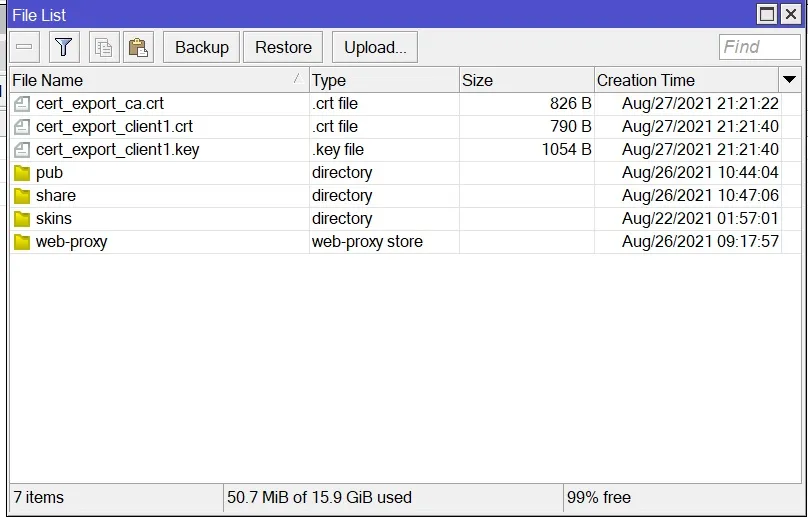

Download Certificates

Ke menu “Files” pada menu utama mikrotik.

Nah, perhatikan file 3 teratas :

Nah, perhatikan file 3 teratas :

- cert_export_ca.crt

- cert_export_client1.crt

- cert_export_client1.key

Download ke folder windows anda, caranya bisa klik kanan lalu pilih download, atau bisa juga dengan cara drag n drop.

Selesai membuat sertifikat. alhamdulillah cape juga ngetik nya. kkwkwkw

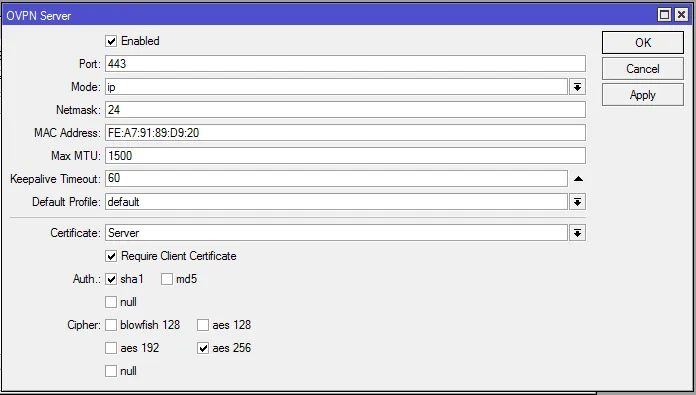

Membuat Server OpenVPN

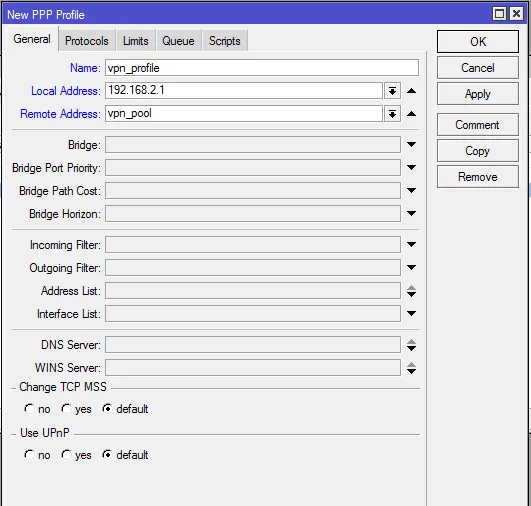

Lanjut ke menu utama mikrotik pada men PPP, disini harusnya tidak perlu dijelaskan sudah bisa ya? karena caranya sangat mudah sekali, tinggal buat profil pada secret dan profile saja. seperti ini :

Akttifkan dulu OVPN Server, atau “enabled” di ceklist, pada kolom port bisa di isi 443 atau 1194 bebas semuanya bisa. pada gambar ini saya isi 443.

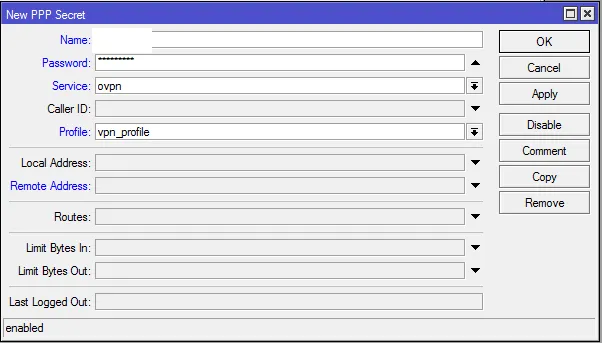

Ke menu “Secrets” buat username dan password login openvpn.

Ke menu “Secrets” buat username dan password login openvpn.

Nama adalah usernam.

Nama adalah usernam.

lanjut ke menu Porfile masih di tabs yang sama.

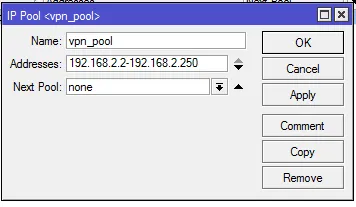

Lanjut ke menu IP POOL pada menu utama mikrotik.

Lanjut ke menu IP POOL pada menu utama mikrotik.

Selesai.

Selesai.

Tinggal download OpenVPN Clients bisa di windows maupun android dan ios serta linux ubuntu dll.

Confignya seperti ini,

buat dengan notepad dan simpan dengan nama client.ovpn

Berikut ini isi file tersebut :

client

dev tun

proto tcp

remote Isikan IP PUBLIC ANDA

port Isikan PORT OVPN ANDA

nobind

persist-key

persist-tun

tls-client

remote-cert-tls server

<ca>

isikan ca.cert

</ca><cert>

isikan client.cert

</cert><key>

isikan client.key

</key>

verb 4

mute 10

cipher AES-256-CBC

auth SHA1

auth-user-pass secret

redirect-gateway def1

auth-nocache

route-method exe

route-delay 2

route 192.168.2.0 255.255.255.0

Lalu buat config lagi dengan nama : secret

isinya adalah username dan password phrase yang tadi anda buat waktu sign sertifikat client, contoh :

username1

password1

Selesai. tinggal di load atau open saja config tersebut ke aplikasi openVPN client anda, pastikan file “cline.ovpn” dan “secret” berada dalam satu folder.

UPDATE 2022 UNTUK APLIAKSI ANDROID

client

dev tun

proto tcp

remote ISI-IP

port ISI-PORT

nobind

persist-key

persist-tun

tls-client

remote-cert-tls server

key-direction 1

auth-user-passverb 3

mute 10

cipher AES-256-CBC

auth SHA1

redirect-gateway def1

auth-nocache

route-method exe

route-delay 2

route 10.255.255.0 255.255.255.0<ca>

</ca>

<cert>

</cert>

<key>

</key>

Terimakasih semoga bermanfaat.